Podstawowe zasady zabezpieczania systemu IOS

Poziomy dostępu w systemie IOS

- User Mode – Podstawowy poziom systemu IOS, zawierający ograniczony podgląd na bieżącą konfigurację.

- Enabled Mode (Privilege Mode) – Tryb uprzywilejowany, uprawniający do podglądu całej konfiguracji systemu IOS.

- Configuration Mode – Tryb edycji, konfiguracji systemu Cisco IOS.

Metody przechowywania haseł w systemie IOS

- Typ 0 – Hasło zapisane zwykłym tekstem [enable password hasło].

- Typ 5 – Hasło zahaszowane algorytmem MD5 [enable secret hasło].

- Typ 7 – Hasło zahaszowane funkcją [service password-encryption].

- Typ 8 – Hasło zahaszowane algorytmem SHA-256 [enable algorithm-type sha-256 secret hasło].

- Typ 9 – Hasło zahaszowane algorytmem SHA-256 [enable algorithm-type scrypt secret hasło].

Konfiguracja hasła dla trybu uprzywilejowanego

Na urządzeniach firmy Cisco może być skonfigurowane jedynie jedno hasło zabezpieczające trybu uprzywilejowany.Niebezpieczna metoda konfiguracji hasła

(config)# enable password hasło

Tworzy hasło blokujące dostęp do trybu uprzywilejowanego.

(config)# service password-encryption

Haszuje wszystkie hasła skonfigurowane w systemie Cisco IOS.

Bezpieczna metoda konfiguracji hasła

(config)# enable [algorithm-type {sha-256 / scrypt}] secret hasło

Tworzy bezpieczne hasło blokujące dostęp do trybu uprzywilejowanego (Opcjonalnie komenda umożliwia wybranie algorytmu szyfrowania).

Banery powitalne

Rodzaje banerów powitalnych

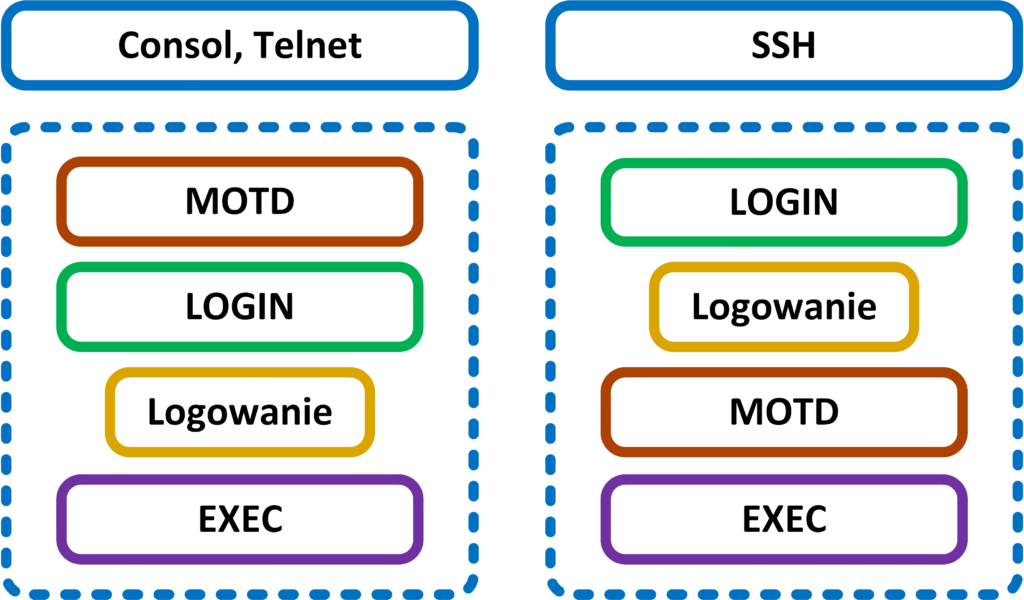

- MOTD (Message Of The Day) – Okresowa wiadomość informująca o przejściowych zdarzeniach np. o restarcie systemu.

- LOGIN – Stała wiadomość wyświetlana przed prometem proszącym o podanie loginu i hasła użytkownika. W większości przypadków informuje osoby logujące się do systemu IOS o wymaganej autentykacji czy monitorowaniu sesji.

- EXEC – Stała wiadomość wyświetlana po zalogowaniu do sytemu IOS. W większości przypadków informuje osoby logujące się do systemu IOS, o wersji systemu czy adresacji urządzenia.

Konfiguracja banerów powitalnych

Konfiguracja podstawowego banneru powitalnego w systemie Cisco IOS

(config)# banner {brak / login / exec} # treść na wiele wierzy #

Tworzy baner, którego treść następuje pomiędzy powtarzającymi się znakami (#). Znak ten można zamienić na dowolny inny znak ASCII, mogący pojawić się jedynie początku oraz na końcu wpisywanej frazy.

* brak – Tworzy okresowy banner informujący o przejściowych zdarzeniach.

* login – Tworzy stały banner wyświetlany przed prometem proszącym o podanie loginu i hasła użytkownika.

* exec – Tworzy stały banner wyświetlany po zalogowaniu do sytemu IOS.

Zmienne wykorzystywane w banerach powitalnych

$(hostname)

Wyświetla nazwę urządzenia (Hostname).

$(domain)

Wyświetla nazwę domeny, do której należy dane urządzenie (Domain name).

$(line)

Wyświetla rodzaj bieżącego połączenia (Console, VTY).

$(line-desc)

Wyświetla opcjonalny opis połączenia (Description).

Pozostałe tematy związane z zarządzaniem systemem IOS

- Podstawowe zabezpieczenie dostępu

- Stary model licencjonowania systemu IOS

- Cisco Smart Licensing

- Zarządzanie systemem Cisco IOS

- Przywracanie systemu IOS

- Instalacja systemu IOS

- Instalacja systemu IOS-XE

- Zarządzanie konsolowe

- Zarządzanie zdalne Telnet

- Zarządzanie zdalne SSH

- Zarządzanie zdalne HTTP / HTTPS

- Konfiguracja protokołu SCP

- Konfiguracja protokołu FTP

- Konfiguracja protokołu TFTP