Konfiguracja linii zdalnej (Telnet)

Tworzenie użytkowników lokalnych

(config)# username login [privilege 0-15] [algorithm-type {md5 / sha256 / scrypt}] secret hasło

Tworzy nowe konto użytkownika lokalnego, z przypisanym hasłem zabezpieczonym za pomocą wskazanego algorytmu haszującego (opcjonalna komenda “privilege” określa poziom dostępu do systemu Cisco IOS).

(config)# username login [nopassword / noescape / autocommand komenda-CLI / one-time / nohangup]*

Określa opcjonalne właściwości nowo stworzonego konta:

* nopassword – Tworzy użytkownika bez hasła.

* noescape – Blokuje wykonanie znaków „escape”.

* autocommand – Automatycznie po zalogowaniu wykonuje wskazaną komendę, a następnie kończy sesję.

* one-time – Tworzy konto jednorazowego użytku.

* nohangup – Nie rozłącza sesji po wykonaniu komendy „autocommand”.

Połączenie zdalne telnet

(config)# line vty 0-924 4-924(Zakres konfigurowanych linii VTY)

Przechodzi do poziomu konfiguracji linii zdalnej.

(config-line)# login local

Umożliwia logowanie do linii zdalnej za pomocą lokalnej bazy użytkowników.

(config-line)# transport input telnet

Aktywuje protokół telnet względem linii zdalnej.

# show running-config | section line vty

Wyświetla pełną konfigurację linii zdalnych VTY.

Opcjonalna konfiguracja linii zdalnej (Telnet)

Ustawienia linii VTY

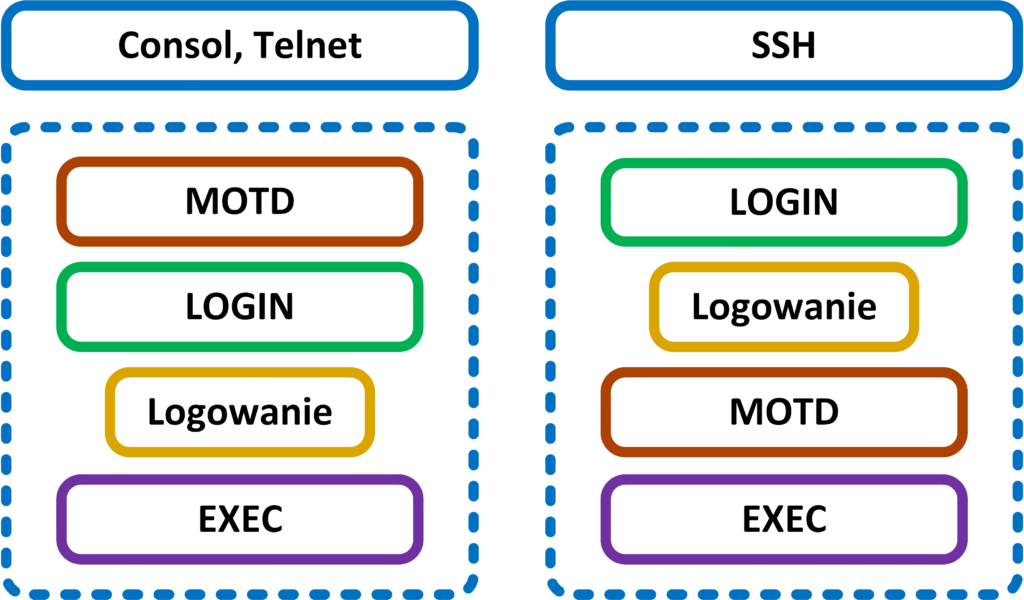

Po zalogowaniu się do systemu Cisco IOS za pomocą połączenia konsolowego, system zostanie załadowany z poziomu User Mode. Tymczasem w przypadku logowania za pomocą połączenia zdalnego SSH bądź telnet, system zostanie załadowany z poziomu uprzywilejowanego Enable Mode.(config)# line vty 0-924 4-924(Zakres konfigurowanych linii VTY)

Przechodzi do poziomu konfiguracji linii zdalnej.

(config-line)# exec-timeout 0-35791(Minuty) 0-2147483(Sekundy)

Ustawia limit czasu, przez jaki połączenie zdalne VTY, pozostanie aktywne w przypadku bezczynności użytkownika (Wartość 0 oznacza czas nieskończony).

(config-line)# logging synchronous

Synchronizuje funkcję wyświetlania loginów systemowych z poziomu CLI.

(config-line)# history size 0-256

Określa ilość komend CLI zapisywanych w pamięci urządzenia (Komend wykorzystanych przez użytkownika).

# terminal history size 0-256

Określa ilość komend CLI zapisywanych w pamięci urządzenia (Komend CLI wykorzystanych przez użytkownika).

# show history

Wyświetla zawartość historii wykonanych komend.

Konfiguracja dodatkowych metod zabezpieczania linii dostępowych

Zdefiniowanie zasad bezpieczeństwa dotyczących haseł jak i metod uwierzytelniania hasłem

(config)# security passwords min-length 0-16

Określa minimalną długość hasła.

(config)# login on-success [{log / trap}] [every 1-65535]

Aktywuje funkcję monitorowania procesu logowania do systemu ISO, informując o pozytywnym jego zakończeniu. Pod-komenda „log” zapisuje w pamięci urządzenia jak i wyświetla na konsoli CLI, potwierdzenie o zalogowaniu się użytkownika, „trap” generuje wiadomość protokołu SNMP natomiast komenda „etery” określa częstotliwość w wysyłaniu powiadomień.

(config)# login on-failure [{log / trap}] [every 1-65535]

Aktywuje funkcję monitorowania procesu logowania do systemu ISO, informując o negatywnym jego zakończeniu. Pod-komenda „log” zapisuje w pamięci urządzenia jak i wyświetla na konsoli CLI, potwierdzenie o zalogowaniu się użytkownika, „trap” generuje wiadomość protokołu SNMP natomiast komenda „etery” określa częstotliwość w wysyłaniu powiadomień.

(config)# login block-for 1-65535(sekundy) attempts 1-65535(Próby) within 1-65535(sekundy)

Określa trzy wartości zabezpieczające przed próbą złamania hasła: Czas blokady, ilość prób logowania oraz Czas logowania. Przykładowa komenda wygląda następująco [login block-for 180 attempts 3 within 120] a oznacza, że jeśli w ciągu 120 sekund użytkownik poda 3 razy błędne hasło, konsola zostanie zablokowana na 180 sekund.

W celu zablokowania dostępu do konsoli CLI, po wystąpieniu określonej w komendzie ilości błędnych logowań. System Cisco IOS stworzy nową listę ACL "sl_def_acl". Która to zawiera następujące wpisy:

Extended IP access list sl_def_acl

10 deny tcp any any eq telnet log

20 deny tcp any any eq www log

30 deny tcp any any eq 22 log

40 permit ip any any log(config)# login quiet-mode access-class ACL-ID

Umożliwia zmianę domyślnie tworzonej listy ACL (sl_def_acl), na inną stworzoną przez administratora.

(config)# login delay 1-10(sekundy)

Określa czas opóźnienia pomiędzy kolejnymi próbami logowania do systemu (Niezależnie od tego czy próba logowania była udana czy nie).

# show login

Wyświetla konfigurację ustawień logowania do systemu Cisco IOS.

Komendy [login block-for], [login quiet-mode] oraz [login delay] dotyczą jedynie połączeń zdalnych VTY.Ograniczenie dostępu do linii VTY za pomocą listy ACL

Konfiguracja list ACL została opisana w artykule: Konfiguracja List ACL.

(config)# ip access-list standard ACL-ID

Tworzy nową podstawową listę ACL.

(config-std-nacl)# remark opis

Dodaje komentarz administratora, do konfigurowanej listy ACL (Do jednej listy ACL może zostać dodana dowolna liczbą komentarzy, będą one wyświetlane zgodnie z kolejnością wpisywania, wraz z właściwymi wpisami wpisami ACL).

(config-std-nacl)# permit sieć maska

Określa grupę adresów IP, jaka zostanie dopuszczona do zdalnego zarządzania systemem Cisco IOS.

(config)# line vty 0-924 4-924(Zakres konfigurowanych linii VTY)

Przechodzi do poziomu konfiguracji linii zdalnej VTY.

(config-line)# access-class ACL-ID in

Przypisuje listę ACL, do konfigurowanej linii VTY.

(config-line)# ipv6 access-class Nazwa-ACL in

Przypisuje listę ACL (Względem protokołu IPv6), do konfigurowanej linii VTY.

Komendy Show, Clear

Komendy Show

# show users

Wyświetla użytkowników zalogowanych do systemu Cisco IOS.

# show terminal

Wyświetla ustawienia konsoli [exec-timeout / terminal history size].

# show privilege

Wyświetla poziom dostępu, obecnie zalogowanego użytkownika.

# show login

Wyświetla informacje o zasadach bezpiecznego uwierzytelniania użytkowników [ACL].

# show crypto key mypubkey rsa

Wyświetla wygenerowane klucze RSA.

Komendy CLEAR

# clear line vty 0-15

Czyści określoną linie VTY z sesji zdalnych.

Pozostałe tematy związane z zarządzaniem systemem IOS

- Podstawowe zabezpieczenie dostępu

- Stary model licencjonowania systemu IOS

- Cisco Smart Licensing

- Zarządzanie systemem Cisco IOS

- Przywracanie systemu IOS

- Instalacja systemu IOS

- Instalacja systemu IOS-XE

- Zarządzanie konsolowe

- Zarządzanie zdalne Telnet

- Zarządzanie zdalne SSH

- Zarządzanie zdalne HTTP / HTTPS

- Konfiguracja protokołu SCP

- Konfiguracja protokołu FTP

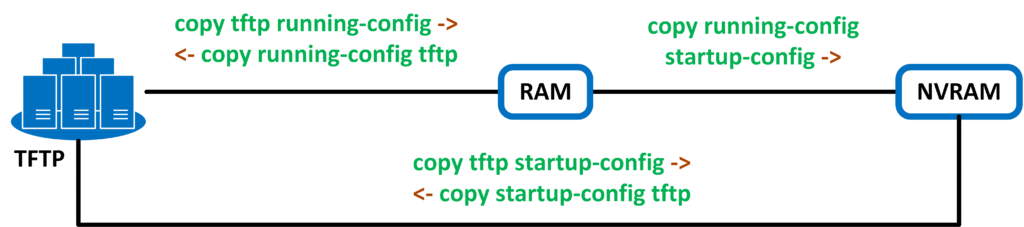

- Konfiguracja protokołu TFTP