Wstęp do adresów IPv6 Unicast

Rodzaje adresów Unicast IPv6

- [2000::/3] Global Unicast Address (IPv4 Public Address) – Pełni identyczną rolę względem protokołu IPv6, jaką pełnią adresy publiczne względem protokołu IPv4. Jest to adres publiczny globalnie rutowalny.

- [FC00::/7] Unique Local Address (IPv4 Private Address) – Pełni identyczną rolę względem protokołu IPv6, jaką pełnią adresy prywatne względem protokołu IPv4. Jest to adres prywatny związku z tym nie jest globalnie rutowalny.

- [FEC0::/7] Site-Local Address (IPv4 Private Address) – Prywatny adres będący poprzednikiem adresu Unique Local Address (RFC 3513). Obecnie nie zaleca się jego wykorzystywania w sieciach produkcyjnych.

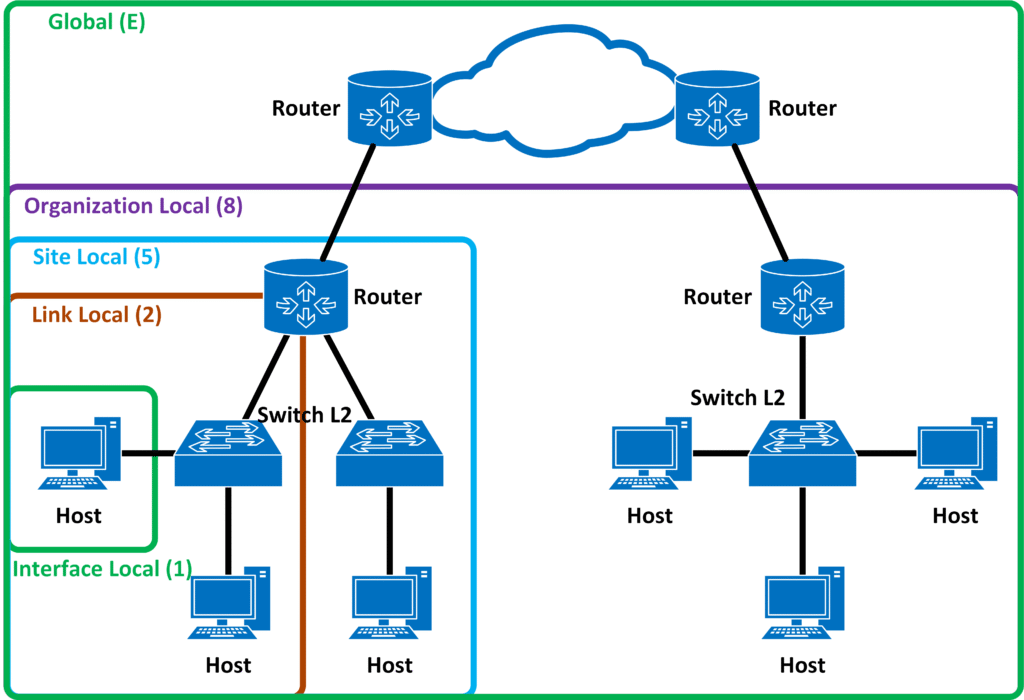

- [FE80::/10] Link-Local Address (Local address) – Adres lokalny, nie rutowalny, działający w obszarze jednej sieci. Domyślnie tworzony na podstawie adresacji EUI-64, służy do komunikacji pomiędzy urządzeniami w obrębie jednej sieci np. pomiędzy dwoma ruterami czy hostem a bramą domyślną (Przez protokoły routingu dynamicznego jest wykorzystywany jako adres następnego przeskoku).

- Adres Link-Local reprezentuje jedynie jedno urządzenie w danej sieci (Unicast).

- Adres Link-Local nie może opuścić lokalnej sieci data-link, ponieważ nie jest przepuszczany przez rutery.

- Adres Link-Local jest automatycznie generowany na podstawie adresacji EUI-64.

- Adres Link-Local jest wykorzystywany przez protokoły do określania adresu następnego przeskoku

- Adres Link-Local zaczyna się od cyfr FE80::/10 co oznacza, że jego pierwsze trzy hexadecymalne liczby mogą być następujące: FE8, FE9, FEA oraz FEB, jednak zgodnie z zaleceniami standaryzacji RFC 4291 po pierwszych 10 liczbach powinny nastąpić 54 zera. Przez co adres Link-Local zawsze zaczyna się od FE80::/64.

- Adres Link-Local statycznie przypisany przez administratora może zaczynać się od liczb FE8, FE9, FEA oraz FEB.

- Rutery Cisco funkcjonują w oparciu o adresacje Link-Local.

- [::/128] Unkown Address / Unspecified Address – Nieokreślony (pusty) adres protokołu IPv6. Odpowiada adresowi 0.0.0.0/0 wykorzystywanemu przez protokół IPv4.

- [::1/128] Loopback Address – Wewnętrzny adres IPv6, karty sieciowej.

- Areas Loopback nie może być przypisany do interfejsu fizycznego.

- Pakiet z docelowym bądź źródłowym adresem Loopback nie może być wysłany poza urządzenie.

- Ruter nie może routować pakietów z docelowym adresem Loopback.

- Urządzenie musi porzucić otrzymany pakiet z docelowym adresem Loopback.

- [::1/80] Embedded IPv4 Address – Adres IPv6 służący do odwzorowania adresu IPv4 (RFC 4291):

- IPv4 Mapped IPv6 Address – Adres wykorzystywany w sieciach Dual-Stuck (Np. ::FFFF:192.168.10.10).

- IPv4 Compatible IPv6 Address – Starsza obecnie nie wykorzystywana wersja adresu Embedded IPv4 Address.

- [2002::/16] 6to4 Unicast – Adres wykorzystywany w dynamicznym tunelowaniu IPv6 to IPv4 (6to4).

- [64:FF9B::/96] Well-known NAT64 Prefix – Dobrze znany adres translacji NAT64.

| Nazwa | Adresy IPv6 | Zakres adresów IPv6 |

| Global Unicast Address (GUA) | 2000::/3 | 2000 – 3FFF |

| Unique Local Address (ULA) | FC00::/7 | FC00 – FDFF |

| Link-Local Unicast Address | FE80::/10 | FE80 – FEBF |

| Unspecified Address | ::/128 | — |

| Loopback Address | ::1/128 | — |

| Embedded IPv4 Address | ::1/80 | — |

Porównanie adresów IPv6 Unicast

Global Unicast Address (GUA)

Budowa adresu Global Unicast

- GUA (Aggregatable Global Unicast Address) – Adres Global Unicast Address składa się z:

- Global Routing Prefix – Część adresu IPv6 nadana przez dostawcę ISP bądź organizację RIR.

- Subnet ID – Część adresu IPv6 określająca sieć wewnętrzną, będącą pod opieką administratora.

- Interface ID – Część adresu IPv6 przypisana do konkretnego interfejsu sieciowego.

- 001 (2000::/3 2000–3FFF) + Global Routing Prefix + Subnet ID + Interface ID.

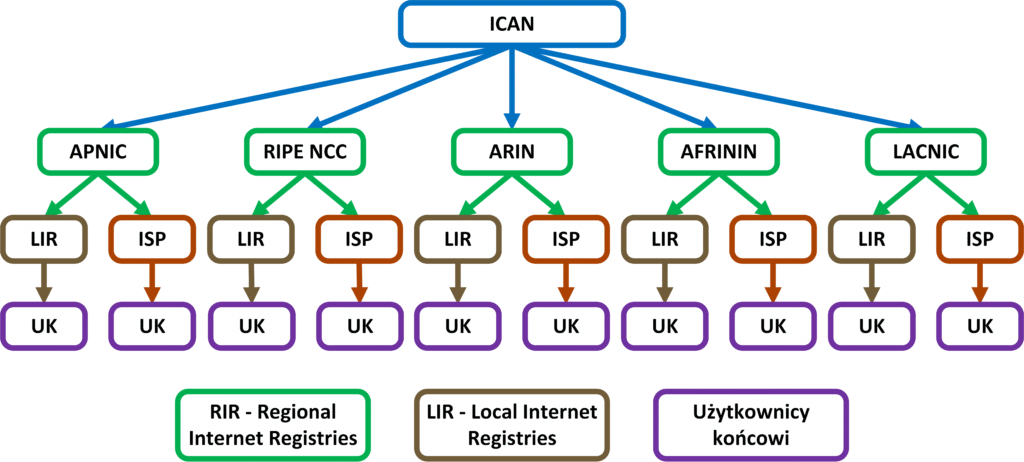

- Podział adresów Global Unicast względem metody ich przydzielania:

- PA (Provider Aggregatable) – Global Routing Prefix jest przyznawany przez dostawcę (ISP). Przyznany adres IP:

- Należy do dostawcy (ISP).

- Jest przyznawany nie odpłatnie (Dodawany w ramach usługi).

- Nie może być przeniesiony wraz z klientem do innego dostawcy (ISP).

- PI (Provider Independent) – Global Routing Prefix jest przyznawany przez odział regionalny RIR.

- Adres jest przyznawany odpłatnie przez organizację RIR.

- Istnieje możliwość przyznania większego prefix-u niż (/48).

- Umożliwia podłączenie do wielu dostawców (ISP).

- Adres może być przeniesiony wraz z klientem do innego dostawcy (ISP).

- PA (Provider Aggregatable) – Global Routing Prefix jest przyznawany przez dostawcę (ISP). Przyznany adres IP:

Metody adresacji Global Unicast

- Manual Configuration:

- Manual – Statycznie skonfigurowany adres IPv6.

- Konfigurowany za pomocą komendy [ipv6 address 2001:db8:cafe:1::123/64].

- Manual + EUI 64 – Adres stworzony na podstawie prefix-u podanego przez administratora (Global Routing Prefix + Subnet ID), połączonego z automatycznie wygenerowaną końcówką (EUI 64).

- Konfigurowany za pomocą komendy [ipv6 address 2001:db8:cafe:1::/64 eui-64].

- IPv6 Unnumbred – Adres stworzony na podstawie innego adresu IPv6 przypisanego do innego interfejsu sieciowego.

- Konfigurowany za pomocą komendy [ipv6 unnumbred interfejs].

- Manual – Statycznie skonfigurowany adres IPv6.

- Stateless Address Autoconfiguration

- Adres pozyskany od lokalnego rutera za pomocą wiadomości RD, RA, zawartych w pakietach ICMP.

- Stateless DHCPv6

- Adres pozyskany od lokalnego rutera za pomocą wiadomości RD, RA, zawartych w pakietach ICMP. Z dodatkowym wykorzystaniem serwera DHCPv6, służącego w tym przypadku do pozyskania opcjonalnych informacji o nazwie domenowej czy adresie serwera DNS.

- Stateful DHCPv6

- Adres pozyskany przy pomocy serwera DHCPv6. Adres bramy domyślnej jest nadal pozyskiwany od lokalnego rutera.

Zasada 3-1-4

- Zasada 3-1-4 opisuje adresację sieci przy pomocy adresów IPv6 z najczęściej przyznawanym prefix-em /48.

- 3 określa części adresu przyznawaną przez dostawcę ISP, bądź RIR (Global Routing Prefix).

- 1 określa sieć (Subnet ID).

- 4 stanowi identyfikator określonego interfejsu sieciowego (Interface ID).

- Przykładowa wizualizacja zasady 3-1-4 wygląda następująco:

- 2001:0DB8:CAFE:0001:0000:0000:0000:0001

Przyznawane prefix-y sieciowe (Global Routing Prefix)

| Prefix | Subnet ID | Subnets |

| /32 | 32-Bit Subnet ID | 4 294 967 296 Subnets |

| /36 | 28-Bit Subnet ID | 268 435 456 Subnets |

| /40 | 24-Bit Subnet ID | 16 777 216 Subnets |

| /44 | 20-Bit Subnet ID | 1048576 Subnets |

| /48 | 16-Bit Subnet ID | 65536 Subnets |

| /52 | 12-Bit Subnet ID | 4096 Subnets |

| /56 | 8-Bit Subnet ID | 256 Subnets |

| /60 | 4-Bit Subnet ID | 16 Subnets |

Porównanie prefix-ów protokołu IPv6

Adresacja /127

- Ogromna ilość adresów jakie mogą być przypisane do urządzeń sieciowych w jednej sieci z prefix-em /64, naraża infrastrukturę sieciową na ataki typu „IPv6 NDP Table Exhaustion Attack”. W których atakujący host wysyła setki zapytań RS Router Solicitation, tworząc nowe adresy a tym samym zbędnie wykorzystując zasoby rutera.

Referencja RFC 3756 prezentuje techniki obrony przed atakami „IPv6 NDP Table Exhaustion Attack”, natomiast referencja RFC 6164 (Using 127-Bit IPv6 Prefixes on Inter-Router Links) opisuje wykorzystanie prefix-u /127.- Aby ograniczyć problem związany z atakami typu „IPv6 NDP Table Exhaustion Attack”, interfejsy Point-to-Point powinny posiadać ograniczoną ilość dostępnych adresów IPv6, co może być osiągnięte za pomocą prefix-u /127.

- Przykładowy adres IPv6 prefix-em /127 wygląda następująco:

- Pierwszy adres sieci /127: 2001:0DB8:CAFE:0001:0000:0000:0000:0000/127.

- Drugi adres sieci /127: 2001:0DB8:CAFE:0001:0000:0000:0000:0001/127.

- Global Routing Prefix: 48 Bits.

- Subnet ID: 79 Bits.

- Interface ID: 1 Bits.

- Stosowanie prefix-u /127 dla adresów IPv6 odpowiada wykorzystaniu maski /31 w adresacji IPv4.

Link-Local Unicast Address (LLA)

Podstawowe założenia adresów Link-Local

- Aby urządzenie mogło obsługiwać komunikację IPv6 musi posiadać przynajmniej jeden adres Link-local, natomiast nie musi posiadać żadnego adresu Global Unicast Address, aby prowadzić komunikację z innymi urządzeniami.

- Adresy Link-local nie są routowalne, a jedynie obsługiwane wewnątrz jednej sieci.

- Adresy Link-local muszą być unikalne jedynie względem sieci w której się znajdują, co doprowadza do częstych sytuacji w których jedno urządzenie posiada wiele takich samych adresów Link-local na różnych interfejsach sieciowych.

- Na jednym interfejsie sieciowym może być jedynie jeden adres Link-local.

- Adresy Link-local mogą być adresami źródłowymi jak i docelowymi.

- Adresy Link-local jest automatycznie generowany po skonfigurowaniu adresu Global Unicast, Unique Local Unicast adres bądź użyciu komendy [ipv6 enable] z poziomu konfiguracji określonego interfejsu sieciowego.

jako że adres Link-local nie musi być unikalny względem jednego urządzenia sieciowego, niektóre systemy operacyjne na końcu adresu Link-local dodają po znaku % oznaczenie interfejsu sieciowego do którego należy dany adres Link-local.Zalety adresacji Link-Local

- Urządzenie posiada adres Link-local zaraz po aktywacji, tym samym może go wykorzystać w procesie pobierania adresu GUA.

- Adres Link-local może być szczególnie przydatny w przypadku urządzeń IoT.

Adresacja Link-Local

- Metody adresacji Link-Local:

- Device Dynamically – Adres Link-Local jest generowany metodą EUI-64.

- Configuration – Adres Link-Local został skonfigurowany statycznie za pomocą komendy [ipv6 address prefix link-local].

- Rodzaje adresacji Link-Local:

- EUI-64 generated – Adres Link-Local został wygenerowany za pomocą metody EUI-64 (Cisco IOS, Mac OS, Ubuntu).

- Randomly generated – Adres Link-Local został wygenerowany za pomocą losowo generowanej wartości (Windows).

Przykłady wykorzystania adresów Link-Local

- Po aktywowaniu systemu a jeszcze przed uzyskaniem adresu GUA. Urządzenie sieciowe będzie się komunikowało się z innymi urządzeniami za pomocą adresu Link-local.

- Urządzenie końcowe będzie korzystało z adresu Link-local lokalnego rutera, jako adres bramy domyślnej.

- Rutery wykorzystują adres Link-local do wymiany informacji dotyczących protokołów routingu dynamicznego (EIGRPv6, OSPFv3, RIPng).

- W tablicy routingu adresy Link-local stanową adresy następnego przeskoku.

Ping-owanie adresu Link-Local

- Jako że adres Link-Local może być taki sam na wielu interfejsach sieciowych jednego urządzenia, komenda ping musi określić o jaki interfejs chodzi. Tym samym wygląda ona następująco [ping ENTER interfejs].

Pozostałe tematy związane z protokołem IPv6

- Wstęp do protokołu IPv6

- Struktura adresacji IPv6

- Adresacja unicast

- Adresacja Multicast

- Protokół ICMPv6

- Neighbor Discovery

- Troubleshooting IPv6

- Komendy Show, Clear i Debug IPv6

- Konfiguracja routing-u IPv6

- Konfiguracja list ACL IPv6

- Konfiguracja tuneli IPv6

- Protokół IPv6 w systemach operacyjnych

Przydzielanie adresów IPv6

- Teoria protokołu DHCPv6

- Przydzielanie adresów (SLAAC)

- Przydzielanie adresów (SLAAC + Stateless DHCPv6)

- Przydzielanie adresów (Stateful DHCPv6)

- Teoria Prefix Delegation Options

- Statyczne przydzielanie adresów IPv6

- Przydzielanie adresów IPv6 (SLAAC)

- Przydzielanie adresów IPv6 (Stateless DHCPv6)

- Przydzielanie adresów IPv6 (Stateful DHCPv6)

- Przydzielanie adresów IPv6 (Prefix Delegation)