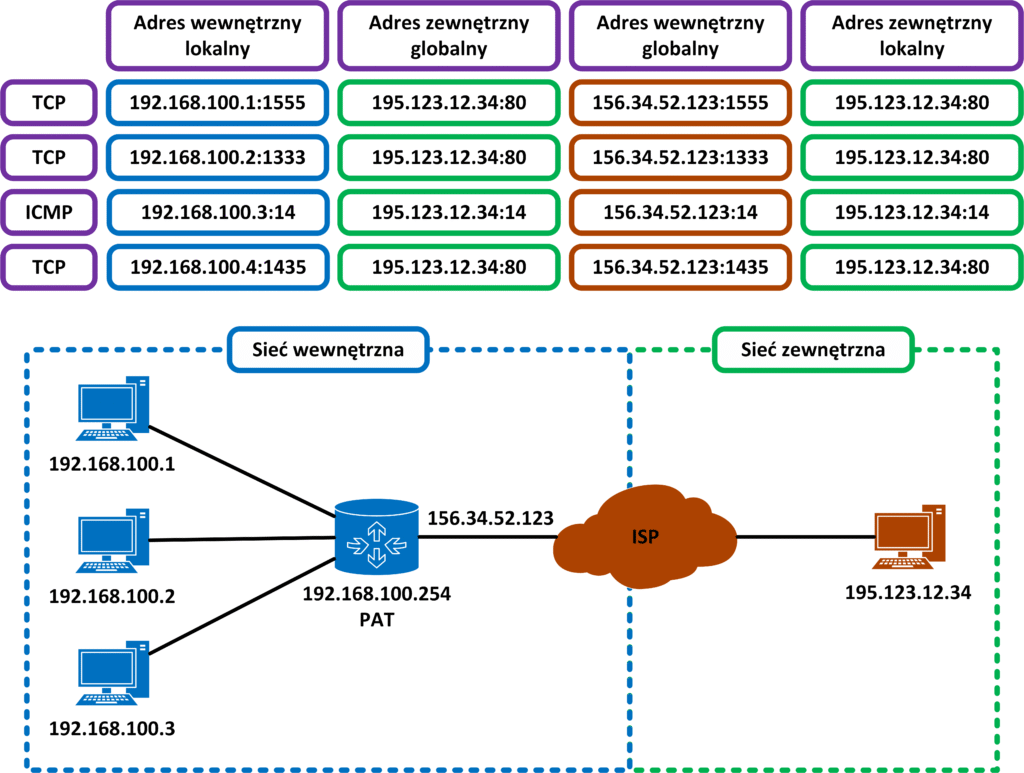

Konfiguracja translacji PAT

Określenie roli interfejsów sieciowych

(config)# interface interfejs

Przechodzi do poziomu konfiguracji interfejsu znajdującego się wewnątrz sieci LAN.

(config-if)# ip nat inside

Określa role konfigurowanego interfejs sieciowego, jako interfejsu wewnętrznego względem translacji PAT.

(config-if)# interface interfejs

Przechodzi do poziomu konfiguracji interfejsu znajdującego się na zewnątrz sieci LAN.

(config-if)# ip nat outside

Określa role konfigurowanego interfejs sieciowego, jako interfejsu zewnętrznego względem translacji PAT.

Konfiguracja listy ACL

Aby określić jakie wewnętrzne adresy IP (Inside local IP address) mogą uczestniczyć w translacji NAT, należy stworzyć listę ACL.Konfiguracja Access Listy została opisana w artykule: Konfiguracja listy ACL.

(config)# ip access-list {extend / standard} nazwa-ACL

Tworzy nową listę named ACL.

(config-ext-nacl)# {permit / deny} protokół(IP, UDP, TCP, ICMP, GRE, ESP, AHP czy OSPF) {any / host źródłowy-adres-IP / źródłowy-adres-IP dzika-maska} źródłowy-port {any / host docelowy-adres-IP / docelowy-adres-IP dzika-maska} docelowy-port [log / log-input]

Dodaje nowy wpis do konfigurowanej listy named ACL, z numerem sekwencyjnym większym o 10. Poniższe wartości odnoszą się do zakresu portów protokołu UDP bądź TCP:

* eq – „=” równy.

* ne – „≠” nie równy.

* it – „<” mniejszy od.

* gt – „>” większy od.

* range – „range:x to y” zakres od x do y.

# show ip access-list [ACL]

Wyświetla konfigurację wskazanej listy / wszystkich skonfigurowanych list ACL.

Połączenie listy ACL z interfejsem zewnętrznym

(config)# ip nat inside source list ACL-ID interface interfejs overload

Przypisuje listę ACL, określającą wewnętrzne adresy IP (Inside local IP address) do translacji PAT.

# show running-config | section nat inside

Wyświetla konfigurację protokołu NAT.

Komendy Show, Clear oraz Debug

Komendy Show

# show ip nat translations

Wyświetla listę przeprowadzonych translacji NAT oraz PAT.

# show ip nat statistics

Wyświetla statystyki protokołu NAT oraz PAT.

Komendy Clear

# clear ip nat statistics

Czyści wszystkie zapisane statystyki protokołu NAT oraz PAT.

# clear ip nat translations*

Czyści wszystkie zapisane statystyki translacji protokołu NAT oraz PAT.

Przypadku usuwania konfiguracji protokołu PAT, wpierw należy użyć komendę [clear ip nat translations *].Komendy Debug

# debug ip nat

Rozpoczyna debugowanie zdarzeń protokołu NAT oraz PAT.

# debug ip icmp

Rozpoczyna debugowanie zdarzeń protokołu ICMP, dzięki czemu możemy zobaczyć z jakiego adresu IP nadchodzą wysyłane wiadomości ICMP, a tym samym potwierdzić czy translacja NAT doszła do skutku.

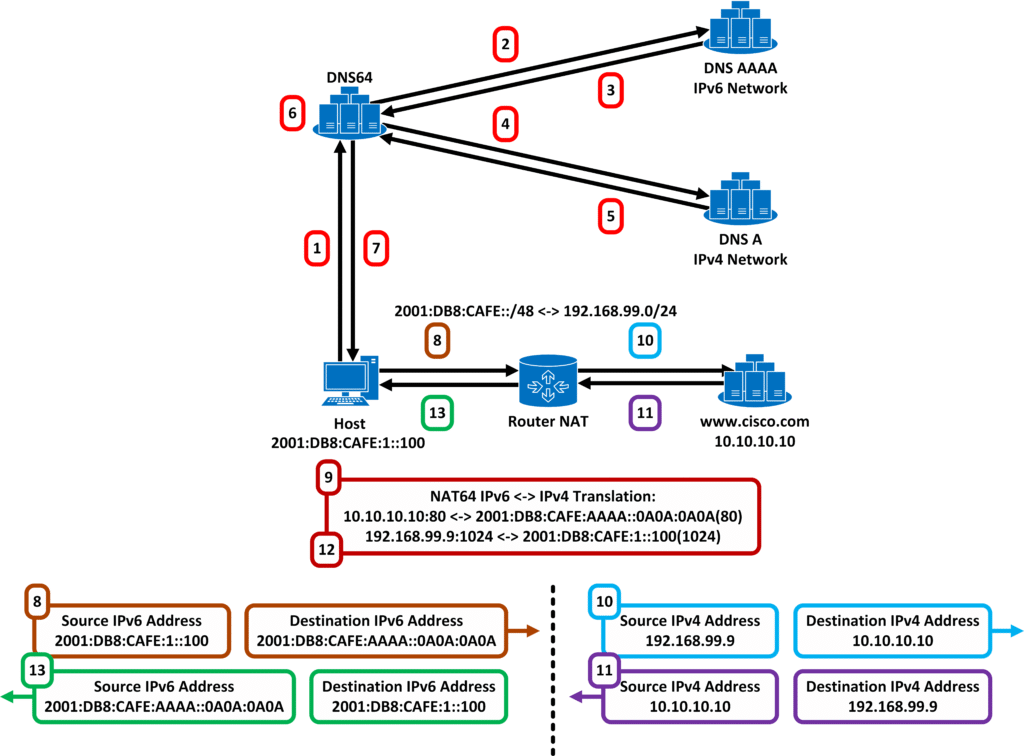

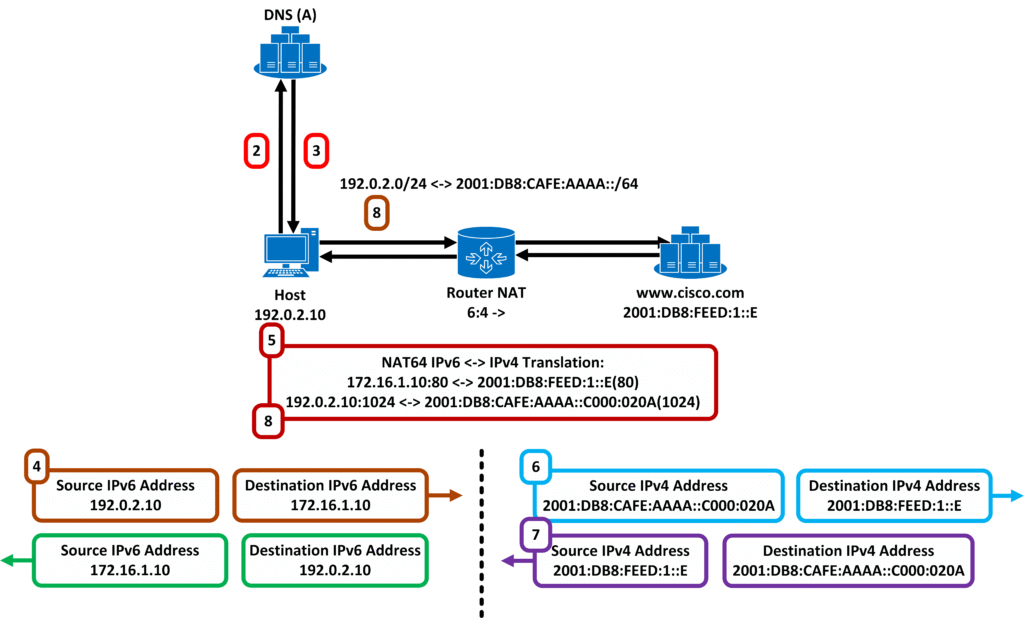

Pozostałe tematy związane z protokołem NAT

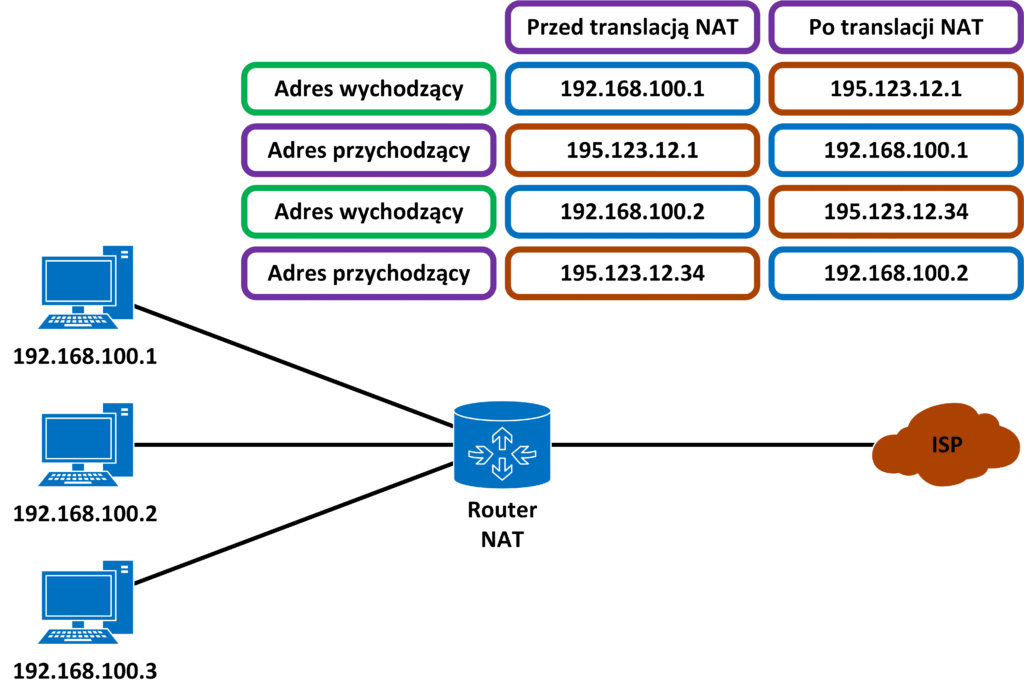

- Teoria protokołu NAT

- Troubleshooting protokołu NAT

- Konfiguracja statycznej translacji NAT

- Konfiguracja dynamicznej translacji NAT

- Konfiguracja translacji PAT

- NAT Static High Availability

- NAT Dynamic High Availability

- PAT Dynamic High Availability